| 4과목 : 정보보안 일반 |

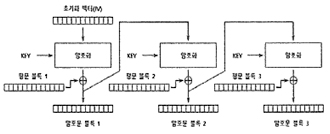

61. 다음은 특정 블록 암호 운영 모드의 암호화 과정이다. 해당하는 모드는?

① ECB 모드(Electronic Code Book Mode)

② CBC 모드(Cipher Block Chaining Mode)

③ CFB 모드(Cipher Feedback Mode)

④ OFB 모드(Output Feedback Mode)

62. 접근통제 모델에 대한 각각의 설명 중 옳은 것은?

① 비바(Biba) 모델 : 임의적 접근통제(DAC: Doscretionary Access Control)를 기반으로 하는 상태 머신 모델이다.

② 벨-라파듈라(Bell-Lapadula) 모델 : 객체애 대한 무결성 또는 가용성을 유지하는데 중점을 두고 있으며, 기밀성의 측면에는 대처하지 않는다.

③ 비바(Biba) 모델 : 비밀 채널을 방지하며, 내부 및 외부 객체 일관성을 보호한다.

④ 클락-윌슨(Clark-Wilson) 모델 : 허가 받은 사용자가 허가 받지 않고 데이터를 수정하는 것을 방지한다.

63. 해시함수의 분류 중 MDC(Modification Detection Cryptography)에 포함되지 않는 알고리즘은?

① MD(Message Digest)

② SHA(Secure Hash Algorithm)

③ LSH(Lightweight Secure Hash)

④ H-MAC(Hash-MAC)

64. 실시간으로 인증서 유효성을 검증하는 OCSP(Online Certificate Status Protocol)의 서비스가 아닌 것은?

① ORS : 온라인 취소상태 확인서비스

② DPD : 대리인증 경로 발전 서비스

③ CRL : 인증서 폐지 목록 확인서비스

④ DPV : 대리인증 경로 검증 서비스

65. 접근통제정책 구성요소에 대한 설명으로 틀린 것은?

① 사용자 : 시스템을 사용하는 주체이다.

② 자원 : 사용자가 사용하는 객체이다.

③ 행위 : 객체가 행하는 논리적 접근통제이다.

④ 관계 : 사용자에게 승인된 허가(읽기, 쓰기, 실행)이다.

66. 다음 중 전자서명인증업무지침에 따라 공인인증기관이 지켜야 할 구체적인 사항이 아닌 것은?

① 공인인증서의 관리에 관한 사항

② 전자서명생성정보의 관리에 관한 사항

③ 공인인증기관 시설의 보호에 관한 사항

④ 공인인증기관 지정 절차에 관한 사항

67. IAM(Identity Access Management)에 대한 설명으로 틀린 것은?

① 전사적 계정관리, 권한관리의 구현에 필요한 모든 요소들을 일반적으로 IAM이라고 부른다.

② IAM은 계정관리를 담당하는 IM분야와 권한통제를 담당하는 AM으로 나눠진다.

③ 사용자가 시스템을 사용하기 위해 로그인 ID를 발급하는 과정을 프로비저닝이라고 한다.

④ 사용자가 시스템에 로그인할 때 본인임을 증빙하는 과정을 인가(Authorization)라고 한다.

68. 전자서명을 적용한 예에 해당되지 않는 것은?

① Code Signing

② X.509 Certificate

③ SSL/TLS Protocol

④ Kerberos Protocol

69. 다음 문장과 같이 처리되는 프로토콜은?

| ㉠ A는 자신의 비표인 Ra, 자신의 ID, B의 ID가 포함된 메시지를 KDC에 전송한다. ㉡ KDC는 암호화된 메시지를 A에게 전송한다. 이 안에는 A의 비표, B의 ID, A와 B의 세션키 및 B에게 줄 암호화된 티켓이 포함되어 있다. 전체 메시지는 A의 키로 암호화되어 있다. ㉢ A는 B의 티켓을 B에게 보낸다. ㉣ B는 자신의 시도인 Rb를 A와 B의 세션키로 암호화된 뒤에 A에게 보낸다. ㉤ A는 B의 시도에 대한 응답으로 Rb-1을 A와 B의 세션키로 암호화한 뒤에 B에게 보낸다. |

① Diffie-Hellman

② Needhan-Schroeder

③ Otway-Rees

④ Kerberos

70. 송신자 A와 수신자 B가 RSA를 이용하여 키를 공유하는 방법에 대한 설명으로 틀린 것은?

① 미국 MIT의 Rivest, Shamir, Adelman이 발표한 공개키 암호화 방식으로 이해와 구현이 쉽고, 검증이 오랫동안 되어서 가장 널리 쓰이고 있다.

② A가 암호화 되지 않은 평문으로 A의 공개키를 B에게 전송한다.

③ B는 공유 비밀키를 생성, A에게서 받은 A의 공개키로 암호화 전송한다.

④ A는 자신의 공개키로 공유 비밀키를 추출하고 데이터를 암호화 전송한다.

71. 암호문에 대응하는 일부 평문이 가용한 상황에서의 암호 공격 방법은?

① 암호문 단독 공격

② 알려진 평문 공격

③ 선택 평문 공격

④ 선택 암호문 공격

72. 합성수 n을 사용하는 RSA 전자서명 환경에서 메시지 M에 대해 난수 r에 공개 검증키 e를 가지고 reM mod n값을 서명자에게 전송하는 전자서명 기법은 무엇인가?

① 은닉서명

② 위임서명

③ 부인방지 서명

④ 이중서명

73. 다음 문장에서 설명하는 위험분석 방법론을 옳게 연결한 것은?

| (㉠ : 시나리오법) 어떤 사건도 기대대로 발생하지 않는다는 사실에 근거하여 일정 조건하에서 위협에 대해 발생 가능한 결과들을 추정하는 방법 (㉡ : 순위결정법) 각각의 위협을 상호 비교하여 최종 위협요인의 우선순위를 도출하는 방법 |

① ㉠ : 확률 분포법, ㉡ : 순위결정법

② ㉠ : 시나리오법, ㉡ : 델파이법

③ ㉠ : 델파이법, ㉡ : 확률 분포법

④ ㉠ : 시나리오법, ㉡ : 순위결정법

74. 다음 중 공개키 암호의 필요성으로 틀린 것은?

① 무결성

② 키 관리 문제

③ 인증

④ 부인방지

75. 다음 중 커버로스(Kerberos)의 구성요소가 아닌 것은?

① KDC(Key Distribution Center)

② TGS(Ticket Granting Service)

③ AS(Authetication Service)

④ TS(Token Service)

76. 공개키 암호 알고리즘이 아닌 것은?

① RSA(Rivest, Shamir, Adelman)

② ECC(Elliptic, Curvem Cryptosystems)

③ ElGamal

④ Rijndeal

77. 키를 분배하는 방법이 아닌 것은?

① KDC(Key Distribution Center)

② 공개키 암호시스템

③ Diffie-Hellman 키 분배 알고리즘

④ Kerberos

78. 해시함수 h와 주어진 입력값 x에 대해 h(x)=h(x′)을 만족하는 x′(≠x)를 찾는 것이 계산적으로 불가능한 것을 의미하는 것은?

① 압축성

② 일방향성

③ 두 번째 역상저항성

④ 충돌 저항성

79. 다음 문장에서 설명하는 것은?

| – 메시지 전체를 대칭 암호로 암호화하고 대칭 암호키만을 공개키로 암호화한다. – 대칭 암호키를 메시지로 간주하고 이것을 공개키로 암호화한 것이다. |

① 타원 곡선 암호 시스템

② 하이브리드 암호 시스템

③ 세션 키(의사난수 생성기)

④ 이중 암호 시스템

80. 메시지 출처 인증(Message Origin Authentication)에 활용되는 암호 기술 중 대칭키 방식에 해당하는 것은?

① 전자서명

② 해시함수

③ 이중서명

④ 메시지 인증 코드