| 1과목 : 시스템 보안 |

1. 서버 시스템의 접근통제 관리에 대한 설명으로 틀린 것은?

① 윈도우 시스템 이벤트에는 시스템, 어플리케이션, 보안 이벤트가 있으며 감사로그는 제어판-관리도구-로컬보안설정-감사정책에서 각각 설정할 수 있다.

② 윈도우 시스템은 도메인 환경에서 사용자 인증을 위하여 레지스트리가 익명의 사용자에 의해 접근할 수 있도록 설정하여야 한다.

③ iptables, tcp wrapper 도구를 사용하면 서버 시스템의 네트워크 접근통제 기능을 설정할 수 있다.

④ Unix 서버 시스템에서 불필요한 파일에 설정된 SUID와 SGID 비트를 제거하여 실행 권한이 없는 프로그램의 비인가된 실행을 차단하여야 한다.

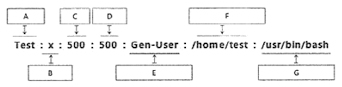

2. 다음은 passwd 파일 구조를 나타내는 그림이다. “G”가 의미하는 것은?

① 홈디렉터리 위치

② 지정된 셸(Shell)

③ 패스워드

④ 설명

3. 안드로이드 adb를 통해 접속 후 쓰기 가능한 디렉터리는?

① /system/

② /data/app

③ /data/local/tmp/

④ /bin/

4. 다음 문장에서 설명하는 공격 위협은?

| 웹 사이트에 개인정보, 계좌정보, 금융정보 등의 중요정보가 노출되거나 에러 발생시 과도한 정보(애플리케이션 정보, DB정보, 웹 서버 구성 정보, 개발과정의 코멘트 등)가 노출될 경우, 공격자들의 2차 공격을 위한 정보로 활용될 수 있다. |

① XPath 인젝션

② 디렉터리 인덱싱

③ 운영체제 명령 실행

④ 정보 누출

5. 인증 장치에 대한 설명으로 옳은 것은?

① USB 메모리에 디지털 증명서를 넣어 인증 디바이스로 하는 경우 그 USB 메모리를 접속하는 PC의 MAC 어드레스가 필요하다.

② 성인의 홍채는 변화가 없고 홍채 인증에서는 인증 장치에서의 패턴 갱신이 불필요하다.

③ 정전용량 방식의 지문인증 디바이스 LED 조명을 설치한 실내에서는 정상적으로 인증할 수 없게 될 가능성이 높다.

④ 인증에 이용되는 접촉형 IC 카드는 카드 내의 코일의 유도 기전력을 이용하고 있다.

6. 컴퓨터 시스템에 대한 하드닝(Hardening) 활동으로 틀린 것은?

① 사용하지 않는 PDF 소프트웨어를 제거하였다.

② 시스템 침해에 대비하여 전체 시스템에 대한 백업을 받아두었다.

③ 운영체제의 감사 기능과 로깅 기능을 활성화하였다.

④ 운영체제 보안 업데이트를 수행하였다.

7. 다음 문장에서 설명하는 기억 장치의 메모리 반입 정책은?

| 입력된 프로그램을 수용할 수 있는 공간 중 가장 큰 공간을 할당한다. |

① 최초 적합(First fit)

② 최상 적합(Best fit)

③ 최악 적합(Worst fit)

④ 다음 적합(Next fit)

8. 악성프로그램에 대한 설명으로 틀린 것은?

① 바이러스 : 한 시스템에서 다른 시스템으로 전파하기 위해서 사람이나 도구의 도움이 필요한 악성프로그램이다.

② 웜 : 한 시스템에서 다른 시스템으로 전파하는데 있어서 외부의 도움이 필요하지 않은 악성프로그램이다.

③ 백도어 : 사용자의 동의없이 설치되어 컴퓨터 정보 및 사용자 개인정보를 수집하고 전송하는 악성프로그램이다.

④ 논리 폭탄 : 합법적 프로그램 안에 내장된 코드로서 특정한 조건이 만족되었을 때 작동하는 악성 코드이다.

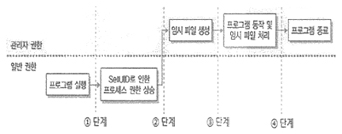

9. 다음은 SUID 프로그램이 일반 권한에서 관리자 권한으로 상승하여 처리하는 정상적인 과정을 나타내고 있다. 심볼릭 링크를 이용한 레이스 컨디션 공격이 실행되는 단계는?

① 1단계

② 2단계

③ 3단계

④ 4단계

10. 다음은 IDS Snort Rule이다. Rule이 10~11번째 2바이트의 값이 0xFFFF인지를 검사하는 Rule이라 할 때 ㉠~㉢의 올바른 키워드는 무엇인가?

| alert tcp any any → any any ( flow: to_server; ㉠:”IFF FFI:’ ㉡:9; ㉢:2; msg:”Error”;, sid: 1000002; ) |

① ㉠ : value, ㉡ : offset, ㉢ : content

② ㉠ : value, ㉡ : content, ㉢ : offset

③ ㉠ : content, ㉡ : depth, ㉢ : offset

④ ㉠ : content, ㉡ : offset, ㉢ : depth

11. 매크로 바이러스에 대한 설명으로 틀린 것은?

① 플랫폼과 무관하에 실행된다.

② 주로 이메일을 통해 감염된다.

③ 문서 파일의 기능을 악용한다.

④ EXE 형태의 자동화된 기능을 포함한다.

12. Window에서 파일이 삭제된 직후 일정 시간(기본 15초)안에 동일한 이름의 파일이 생성되는 경우 방금 삭제된 파일의 테이블 레코드를 재사용하는 경우가 있다. 이러한 특징을 갖는 기능은?

① 파일시스템 터널링(File system tunneling)

② Shellbags

③ 윈도우 파일 프로텍션

④ 타임스톰핑

13. 리눅스 Capabilities에서 실행 바이너리에 커널 모듈을 올리거나 내릴 수 있는 권한을 할당할 수 있는 Capability는 무엇인가?

① CAP_CHOWN

② CAP_AUDIT_CONTROL

③ CAP_SYS_MODULE

④ CAP_MAC_ADMIN

14. 다음 중 로그의 성격이 다른 것은?

① 데이터베이스 로그

② 웹서버 로그

③ 메일서버 로그

④ 유닉스 계열의 syslog

15. 윈도우 운영체제의 레지스트리에 대한 설명으로 틀린 것은?

① 시스템 구성정보를 저장하는 데이터베이스로 SYSTEM.DAT, USER.DAT 파일을 말한다.

② 레지스트리는 regedit.exe 전용 편집기에 의해서만 편집이 가능하다.

③ 윈도우 레지스트리 키는 HKEY_CLASS_ROOT, HKEY_CURRENT_USER, HKEY_LOCAL_MACHINE, HKEY_USERS, HKEY_CURRENT_CONFIG 등이 있다.

④ 레지스트리 백업 및 복구는 shell.exe를 구동하여 행한다.

16. 대부분의 응용 프로그램에서 생성된 파일은 그 응용 프로그램이 생성한 파일임을 인식할 수 있도록 항상 동일한 몇 바이트를 파일 내부의 특정 위치에 가지고 있다. 특정위치의 고정값이 의미하는 것은?

① 시그니처(Signature)

② 확장자(Extensions)

③ 메타데이터(Metadata)

④ 레코드(Record)

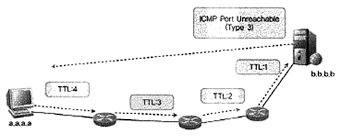

17. 다음 그림은 a.a.a.a 시스템에서 UDP 패킷을 TTL=1부터 하나씩 늘려가면서 b.b.b.b로 전송하고, TTL=4일 때 b.b.b.b 시스템에 UDP 패킷이 도달하고 ICMP Port Unreachable(Type 3) 패킷이 a.a.a.a 시스템으로 돌아왓다. 무엇을 하기 위한 과정인가?

① ICMP scan

② traceroute

③ ping

④ UDP scan

18. 다음 문장에서 설명하는 Window 시스템의 인증 구성 요소는?

| – 사용자에게 SID(Securiy Identifier)를 부여한다. – SID에 기반하여 파일이나 디렉토리에 대한 접근 허용 여부를 결정한다. – 이에 대한 감사 메시지를 생성한다. |

① LSA(Local Security Authority)

② LAM(Local Authentication Manager)

③ SAM(Security Account Manager)

④ SRM(Security Reference Monitor)

19. BIOS에 대한 설명으로 틀린 것은?

① 하드디스키의 구성, 종류, 용량을 확인할 수 있다.

② 전원이 공급되지 않으면 정보가 유지되지 않는다.

③ 운영체제와 하드웨어 사이의 입출력을 담당하는 펌웨어이다.

④ BIOS에 저장된 시스템 시간은 포렌식 관점에서 중요하다.

20. 다음 중 인증의 방법이 아닌 것은?

① 당신이 알고 있는 것(Something You Know)

② 당신이 위치를 알고 있는 곳(Somewhere You Know)

③ 당신이 가지고 있는 것(Something You Have)

④ 당신 모습 자체(Something You Are)